|

глава 29 nfs: сетевая файловая система в этой главе мы рассмотрим сетевую файловую систему (nfs - network file system), популярное приложение, которое предоставляет приложениям клиентов прозрачный доступ к файлам. краеугольным камнем nfs является sun rpc: вызов удаленной процедуры (remote procedure call), что мы и опишем в первую очередь. программе клиента не требуется специальных средств, чтобы воспользоваться nfs. ядро определяет что файл находится на nfs сервере и автоматически генерирует rpc вызов, для того чтобы получить доступ к файлу. мы не будем подробно рассматривать, как реализуется доступ к файлам, а рассмотрим, как при этом используются протоколы internet, особенно udp. вызов удаленной процедуры компании sun в большинстве случаев задачи сетевого программирования решаются путем написания программ приложений, которые вызывают функции, предоставляемые системой, чтобы осуществить конкретные сетевые операции. например, одна функция осуществляет активное открытие tcp, другая пассивное открытие tcp, третья посылает данные по tcp соединению, четвертая устанавливает конкретные опции протокола (включает tcp таймер "оставайся в живых") и так далее. в разделе "интерфейсы прикладного программирования" главы 1 мы упоминали, что существует два популярных набора функций для сетевого программирования (прикладной программный интерфейс, api), это сокеты и tli. программный интерфейс, используемый клиентом, и программный интерфейс, используемый сервером, могут отличаться, так же как и операционные системы, которые функционируют у клиента и сервера. именно коммуникационный и прикладной протоколы определяют, сможет ли конкретный клиент общаться с сервером. unix клиент, написанный на c, использующий сокеты в качестве программного интерфейса, и tcp - в качестве коммуникационного протокола, может общаться с сервером на мейнфрейме, написанным на cobolе с использованием других api и tcp, если оба хоста подключены к сети и оба имеют реализацию tcp/ip. обычно клиент посылает серверу команды, а сервер отправляет клиенту отклики. все рассмотренные нами приложения, - ping, traceroute, демоны маршрутизации, клиенты и сервера dns, tftp, bootp, snmp, telnet, ftp, smtp - все построены именно таким образом. rpc, вызов удаленной процедуры, реализует иной подход к сетевому программированию. программа клиента просто вызывает функции в программе сервера. так это решено с точки зрения программиста, однако в действительности имеет место следующая последовательность действий.

сетевое программирование, использующее stubы и библиотечные rpc подпрограммы использует интерфейсы прикладного программирования api (сокеты или tli), однако пользовательские приложения (программа клиента и процедуры сервера, вызываемые клиентом) никогда не обращаются к api. приложению клиента достаточно вызывать процедуру сервера, при этом все детали реализации спрятаны пакетом rpc, client stubом и server stubом. пакеты rpc имеют следующие положительные стороны.

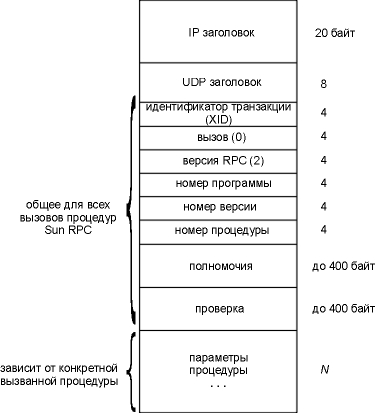

программирование rpc подробно описано в главе 18 [stevens 1990]. два наиболее популярных rpc пакета это sun rpc и rpc пакет в open software foundation's (osf) distributed computing environment (dce). мы рассмотрим, как осуществляется вызов процедуры, как выглядит возвращаемое сообщение и как это соотносится с пакетом sun rpc, так как именно этот пакет используется в сетевой файловой системе. версия 2 sun rpc описана в rfc 1057 [sun microsystems 1988a]. sun rpc существует два вида sun rpc. одна версия построена с использованием api сокет и работает с tcp и udp. другая называется ti-rpc (независимо от транспорта - transport independent), построена с использованием tli api и работает с любыми транспортными уровнями, предоставляемыми ядром. с нашей точки зрения между ними нет никакой разницы, так как в этой главе мы рассматриваем только tcp и udp. на рисунке 29.1 показан формат сообщения вызова процедуры rpc, с использованием udp.

рисунок 29.1 сообщения вызова процедуры rpc в формате udp датаграммы.

стандартные ip и udp заголовки показаны раньше (рисунок 3.1 и рисунок 11.2). все, что следует после udp заголовка, определяется пакетом rpc. идентификатор транзакции (xid - transaction id) устанавливается клиентом и возвращается сервером. когда клиент получает отклик, он сравнивает xid, возвращенный сервером, с xid отправленного запроса. если они не совпадают, клиент отбрасывает сообщение и ожидает прихода следующего. каждый раз, когда клиент выдает новый rpc, он меняет xid. однако если клиент передает rpc повторно (если отклик не был получен), xid не меняется. переменная call равна 0 для вызова и 1 для отклика. текущая версия rpc (rpc version) равна 2. три следующие переменные, номер программы (program number), номер версии (version number) и номер процедуры (procedure number), идентифицируют конкретную процедуру, которая должна быть вызвана на сервере. полномочия (credentials) идентифицируют клиента. в некоторых примерах это поле остается незаполненным, а в других здесь можно встретить цифровой идентификатор пользователя и идентификатор группы к который он принадлежит. сервер может заглянуть в полномочия и решить, обработать ли запрос или нет. проверка (verifier) используется для защищенного rpc (secure rpc), которое использует des шифрование. несмотря на то, что поля полномочий и проверки это поля с переменной длиной, их длина передается как часть поля. дальше следуют параметры процедуры. их формат зависит от того, как приложение определяет удаленную процедуру. как получатель (server stub) узнает размер параметров? так как используется udp, размер параметров можно рассчитать как размер udp датаграммы минус длина всех полей вплоть до поля проверки. когда вместо udp используется tcp, понятия фиксированной длины не существует, так как tcp это поток байтов без разделителей записей. в подобном случае, между tcp заголовком и xid появляется 4-байтовое поле длины, из которого приемник узнает длину rpc вызова в байтах. это позволяет, если необходимо, послать сообщение вызова rpc в нескольких tcp сегментах. (dns использует подобную технику; упражнение 4 главы 14.) на рисунке 29.2 показан формат rpc отклика. он отправляется от server stub к client stub, когда удаленная процедура завершает свою работу.

рисунок 29.2 формат сообщения отклика процедуры rpc как udp датаграмма.

xid вызова просто копируется в xid отклика. в поле reply находится 1, по этому полю проводится различие между вызовом и откликом. поле статуса (status) содержит нулевое значение, если сообщение вызова было принято. (сообщение может быть отброшено, если номер версии rpc не равен 2 или если сервер не может аутентифицировать клиента.) поле проверки (verifier) используется в случае защищенного rpc, чтобы указать сервер. в поле статуса приема (accept status) находится нулевое значение, если все нормально. ненулевое значение может указывать, например, на неверный номер версии или неверный номер процедуры. если вместо udp используется tcp, то, как и в случае сообщения вызова rpc, между tcp заголовком и xid посылается 4-байтовое поле длины. xdr: представление внешних данных представление внешних данных (xdr - external data representation) это стандарт, используемый для кодирования значений в rpc вызове и отклике сообщениях - полей заголовка rpc (xid, номер программы, статус приема и так далее), параметров процедуры и результатов процедуры. стандартный способ кодирования данных позволяет клиенту вызвать процедуру в системе с отличной архитектурой. xdr определен в rfc 1014 [sun microsystems 1987]. xdr определяет определенное количество типов данных и точный способ того, как они передаются в rpc сообщении (порядок битов, порядок байтов и так далее). отправитель должен построить rpc сообщение в xdr формате, тогда получатель конвертирует xdr формат в исходное представление. (в тот формат, который принят для его системы.) мы видим, например, на рисунках 29.1 и 29.2, что все целые значения, которые мы показали (xid, вызов, номер программы и так далее), это 4-байтовые целые числа. и действительно, все целые в xdr занимают 4 байта. xdr поддерживает и другие типы данных, включая целые без знака, логические, числа с плавающей точкой, массивы фиксированной длины, массивы переменной длины и структуры. программы rpc сервера, содержащие удаленные процедуры, используют динамически назначаемые порты, а не заранее известные порты. это требует "регистрации" в какой-либо форме, для того чтобы постоянно иметь информацию, какая динамически назначаемый порт использует та или иная rpc программа. в sun rpc этот регистратор называется преобразователь портов (port mapper). (port mapper - это сервер, который конвертирует номера rpc программ в номера портов протоколов darpa. этот сервер обязательно должен быть запущен, чтобы можно было исполнить rpc вызов.) термин "порт" (port) в названии происходит от номеров портов tcp и udp, характеристики семейства протоколов internet. так как ti-rpc работает поверх любых транспортных уровней, а не только поверх tcp и udp, название port mapper в системах, использующих ti-rpc (svr4 и solaris 2.2, например), было преобразовано в rpcbind. однако мы будем продолжать использовать более привычное - port mapper.

в действительности, сам преобразователь портов должен иметь заранее известный порт: udp порт 111 и tcp порт 111. преобразователь портов - это всего лишь программа rpc сервера. он имеет номер программы (100000), номер версии (2), tcp порт 111 и udp порт 111. серверы регистрируют друг друга в преобразователе портов, используя rpc вызовы, а клиенты запрашивают преобразователь портов, используя rpc вызовы. преобразователь портов предоставляет четыре процедуры сервера:

когда стартует программа сервер rpc и позже, когда она вызывается программой клиента rpc, осуществляются следующие шаги.

программа rpcinfo(8) печатает все текущие настройки преобразователя портов. (здесь происходит вызов процедуры преобразователя портов pmapproc_dump.) ниже показан обычный вывод:

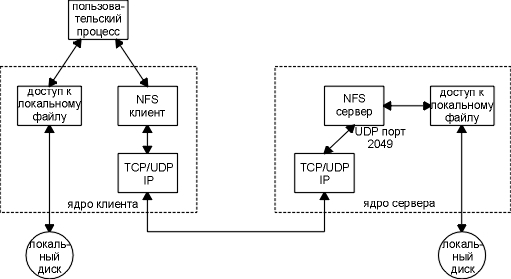

мы видим, что некоторые программы поддерживают несколько версий, и каждая комбинация номера программы, номера версии и протокола имеет свою собственную раскладку номеров портов, обслуживаемую преобразователем портов. доступ к обеим версиям монтирующего демона можно получить через один и тот же номер tcp порта (702) и один и тот же номер udp порта (699), однако каждая версия блокирующего менеджера имеет свой собственный номер порта. nfs предоставляет клиентам прозрачный доступ к файлам и файловой системе сервера. это отличается от ftp (глава 27), который обеспечивает передачу файлов. с помощью ftp осуществляется полное копирование файла. nfs осуществляет доступ только к тем частям файла, к которым обратился процесс, и основное достоинство nfs в том, что он делает этот доступ прозрачным. это означает, что любое приложение клиента, которое может работать с локальным файлом, с таким же успехом может работать и с nfs файлом, без каких либо модификаций самой программы. nfs это приложение клиент-сервер, построенное с использованием sun rpc. nfs клиенты получают доступ к файлам на nfs сервере путем отправки rpc запросов на сервер. это может быть реализовано с использованием обычных пользовательских процессов - а именно, nfs клиент может быть пользовательским процессом, который осуществляет конкретные rpc вызовы на сервер, который так же может быть пользовательским процессом. однако, nfs обычно реализуется иначе, это делается по двум причинам. во-первых, доступ к nfs файлам должен быть прозрачным для клиента. поэтому, вызовы nfs клиента осуществляются операционной системой клиента от имени пользовательского процесса клиента. во-вторых, nfs сервера реализованы внутри операционной системы для повышения эффективности работы сервера. если бы nfs сервер являлся пользовательским процессом, каждый запрос клиента и отклик сервера (включая данные, которые будут считаны или записаны) должен пройти через разделитель между ядром и пользовательским процессом, что вообще довольно дорогое удовольствие. в этом разделе мы рассмотрим версию 2 nfs, как она документирована в rfc 1094 [sun microsystems 1988b]. лучшее описание sun rpc, xdr и nfs дано в [x/open 1991]. подробности использования и администрирования nfs приведены в [stern 1991]. спецификации версии 3 протокола nfs были реализованы в 1993 году, о чем мы поговорим в разделе "nfs версия 3" этой главы. на рисунке 29.3 показаны типичные настройки nfs клиента и nfs сервера. на этом рисунке необходимо обратить внимание на следующее.

рисунок 29.3 типичные настройки nfs клиента и nfs сервера.

большинство unix хостов может функционировать как nfs клиент и как nfs сервер, или как и то и другое одновременно. большинство pc реализаций (ms-dos) имеют только реализации nfs клиента. большинство ibm мейнфреймов предоставляет только функции nfs сервера. nfs в действительности - это нечто большее, чем просто nfs протокол. на рисунке 29.4 показаны различные программы rpc, которые используются с nfs.

рисунок 29.4 различные rpc программы, используемые в nfs. версии, которые мы показали на этом рисунке в виде единиц, найдены в таких системах как sunos 4.1.3. новые реализации предоставляют более новые версии некоторых программ. solaris 2.2, например, также поддерживает версии 3 и 4 преобразователя портов и версию 2 демона mount. svr4 также поддерживает версию 3 преобразователя портов.

демон монтирования вызывается на хосте nfs клиента, перед тем как клиент может получить доступ к файловой системе сервера. мы опишем этот процесс ниже. менеджер блокирования и монитор статуса позволяют клиенту заблокировать часть файлов, которые находятся на nfs сервере. эти две программы не зависимы от протокола nfs, потому что блокирование требует идентификации клиента и на хосте клиента, и на сервере, а nfs сам по себе "безразличен". (ниже мы скажем о безразличности nfs более подробно.) главы 9, 10 и 11 [x/open 1991] документируют процедуры, которые используются менеджером блокирования и монитором статуса для блокирования в nfs. одна из основ nfs реализуется описателями файлов. для обращения к файлу или директории на сервере объекта используется opaque. термин opaque обозначает, что сервер создает описатель файла, передает его обратно клиенту, который клиент затем использует при обращении к файлу. клиент никогда не просматривает содержимое описателя файла - его содержимое представляет интерес только для сервера. nfs клиент получает описатель файла каждый раз когда открывает файл, который в действительности находится на nfs сервере. когда nfs клиент читает или пишет в этот файл (по поручению пользовательского процесса), описатель файла передается обратно серверу. это указывает на то, что доступ к файлу был осуществлен. обычно пользовательский процесс не работает с описателями файлов. обмен описателями файлов осуществляют nfs клиент и nfs сервер. в версии 2 nfs описатель файла занимает 32 байта, а в версии 3 он вырос до 64 байт. unix серверы обычно хранят в описателе файла следующую информацию: идентификатор файловой системы (major и minor номера устройства файловой системы), номер инода (i-node) (уникальный номер внутри файловой системы), номер поколения инода (номер, который изменяется каждый раз, когда инод повторно используется для другого файла).

клиент использует nfs протокол монтирования, чтобы смонтировать файловую систему сервера, перед тем как получить доступ к nfs файлам. обычно это происходит при загрузке клиента. в результате клиент получает описатель файла файловой системы сервера. на рисунке 29.5 описана последовательность действий unix клиента при исполнении команды mount(8).

рисунок 29.5 протокол монтирования, используемый unix командой mount.

при этом осуществляются следующие шаги.

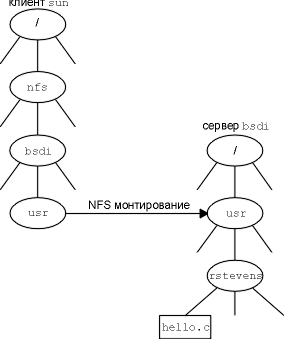

подобная реализация отдает весь процесс монтирования, кроме системного вызова mount на клиенте, пользовательским процессам, а не ядру. три программы, которые мы показали - команда mount, преобразователь портов и демон монтирования - пользовательские процессы. в этом примере на хосте sun (nfs клиент) была исполнена команда sun # mount -t nfs bsdi:/usr /nfs/bsdi/usr

эта команда монтирует директорию /usr на хосте bsdi (nfs сервер) как локальную файловую систему /nfs/bsdi/usr. на рисунке 29.6 показан результат.

рисунок 29.6 монтирование директории bsdi:/usr как /nfs/bsdi/usr на хосте sun.

после чего при обращении к файлу /nfs/bsdi/usr/rstevens/hello.c на клиенте sun, происходит обращение к файлу /usr/rstevens/hello.c на сервере bsdi. nfs сервер предоставляет 15 процедур, которые мы сейчас опишем. (числа, которые использованные при описании, не совпадают с номерами nfs процедур, так как мы сгруппировали их по функциональному признаку.) несмотря на то что nfs разрабатывалась таким образом, чтобы работать между различными операционными системами, а не только между unix системами, некоторые из процедур основаны именно на unix функционировании, что, в свою очередь, может не поддерживаться другими операционными системами (например, жесткие линки, символические линки, групповое пользование, права доступа на исполнение и так далее). глава 4 [stevens 1992] содержит дополнительную информацию о характеристиках файловых систем, некоторыми из которых пользуется nfs.

в действительности, приведенные имена процедур начинаются с префикса nfsproc_, который мы опустили. nfs был исходно написан, чтобы использовать udp, и эту возможность предоставляют все производители. однако, более новые реализации, также поддерживают tcp. поддержка tcp используется для работы в глобальных сетях, которые становится все быстрее. поэтому использование nfs в настоящее время уже не ограничено локальными сетями. границы между локальными и глобальными сетями стираются, и все это происходит очень быстро. времена возврата меняются в очень широком диапазоне, и все чаще возникает переполнение. эти характеристики глобальных сетей приводят к тому, что все чаще в них используются алгоритмы, которые мы рассматривали для tcp - медленный старт и избежание переполнения. так как udp не предоставляет ничего похожего на эти алгоритмы, то они или им подобные должны быть встроены в nfs клиент и сервер, иначе необходимо использовать tcp. реализация nfs berkeley net/2 поддерживает как udp, так и tcp. [macklem 1991] описывает эту реализацию. давайте рассмотрим, чем отличается использование nfs при работе поверх tcp.

со временем и другие производители планируют начать поддержку nfs поверх tcp. давайте воспользуемся tcpdump, чтобы посмотреть, какие nfs процедуры привлекаются клиентом для обычных операций с файлом. когда tcpdump определяет, что udp датаграмма содержит rpc вызов (call равен 0 на рисунке 29.1) с портом назначения 2049, он декодирует датаграмму как nfs запрос. точно так же, если udp датаграмма содержит rpc отклик (reply равен 1 на рисунке 29.2) с портом источника равным 2049, он декодирует датаграмму как nfs отклик. простой пример: чтение файла в первом примере мы скопируем файл, находиться на nfs сервере, на терминал с использованием команды cat(1):

файловая система /nfs/bsdi/usr на хосте sun (nfs клиент) в действительности является файловой системой /usr на хосте bsdi (nfs сервер), как показано на рисунке 29.6. ядро sun определяет это, когда cat открывает файл и использует nfs для доступа к файлу. на рисунке 29.7 показан вывод команды tcpdump.

рисунок 29.7 функционирование nfs при чтении файла.

команда tcpdump декодирует nfs запрос или отклик, также она печатает поле xid для клиента, вместо номера порта. поле xid в строках 1 и 2 равно 0x7aa6. имя файла /nfs/bsdi/usr/rstevens/hello.c обрабатывается функцией открытия в ядре клиента по одному элементу имени за раз. когда функция открытия достигает /nfs/bsdi/usr, она определяет, что это точка монтирования файловой системы nfs. в строке 1 клиент вызывает процедуру getattr, чтобы получить атрибуты директории сервера, которую смонтировал клиент (/usr). этот rpc запрос содержит 104 байта данных, помимо ip и udp заголовков. отклик в строке 2 возвращает ok и содержит 96 байт данных, помимо ip и udp заголовков. мы видим на этом рисунке, что минимальное nfs сообщение содержит примерно 100 байт данных. в строке 3 клиент вызывает процедуру lookup для файла rstevens и получает отклик ok в строке 4. lookup указывает имя файла rstevens и описатель файла, который был сохранен ядром, когда монтировалась удаленная файловая система. отклик содержит новый описатель файла, который используется в следующем шаге. в строке 5 клиент осуществляет lookup файла hello.c с использованием описателя файла из строки 4. он получает другой описатель файла в строке 6. этот новый описатель файла как раз то, что клиент использует в строках 7 и 9, чтобы обратиться к файлу /nfs/bsdi/usr/rstevens/hello.c. мы видим, что клиент осуществляет lookup для каждого компонента имени в пути к открываемому файлу. в строке 7 клиент еще раз исполняет getattr, затем следует read в строке 9. клиент запрашивает 1024 байта, начиная со смещения равного 0, однако получает данных меньше чем 1024 байта. (после вычитания размеров rpc полей и других значений, возвращенных процедурой read, в строке 10 возвращаются 38 байт данных. это как раз размер файла hello.c.) в этом примере пользовательский процесс ничего не знает об этих nfs запросах и откликах, которые осуществляются ядром. приложение всего лишь вызывает функцию открытия ядра, которая вызывает обмен 3 запросами и 3 откликами (строки 1-6), а затем вызывает функцию чтение ядра, которая вызывает 2 запроса и 2 отклика (строки 7-10). для приложения клиента, файл, находящийся на nfs сервере, прозрачен. простой пример: создание директории в качестве еще одного примера сменим рабочую директорию на директорию, которая находится на nfs сервере, а затем создадим новую директорию:

на рисунке 29.8 показан вывод команды tcpdump.

рисунок 29.8 функционирование nfs при смене директории (cd) на nfs директорию, а затем создание директории (mkdir). при смене директории клиент вызывает процедуру getattr дважды (строки 1-4). когда мы создаем новую директорию, клиент вызывает процедуру getattr (строки 5 и 6), затем lookup (строки 7 и 8, чтобы проверить, что такой директории не существует), затем mkdir, чтобы создать директорию (строки 9 и 10). отклик ok в строке 8 не означает, что директория существует. он просто означает, что процедура вернула какое-то значение. tcpdump не интерпретирует значение, возвращаемое nfs процедурами. команда просто печатает ok и количество байт данных в отклике. одна из характеристик nfs (критики nfs называют это бородавкой, а не характеристикой) заключается в том, что nfs сервер безразличен. сервер не заботится о том, какие клиенты получают доступ и к каким файлам. заметьте, что в списке nfs процедур, показанных ранее, нет процедуры открытия или закрытия. процедура lookup напоминает открытие, однако сервер никогда не знает, осуществил ли клиент обращение к файлу, после того как был сделан lookup. причина такого "безразличного поведения" заключается в том, чтобы упростить восстановление после выхода из строя сервера, после того как он сломался и перезагрузился. пример: выход сервера из строя в следующем примере мы читаем файл с nfs сервера, когда сервер выходит из строя и перезагружается. это покажет как "безразличность" сервера позволяет, клиенту "не знать" о том, что сервер вышел из строя. все то время, пока сервер сломался и перезагружается, клиент не знает о проблеме, и приложение клиента работает так же, как и раньше. на клиенте sun мы стартовали cat с очень большим файлом в качестве аргумента (/usr/share/lib/termcap на nfs сервере svr4), отсоединили ethernet кабель в процессе передачи, выключили и перезагрузили сервер и затем снова подсоединили кабель. клиент был сконфигурирован таким образом, чтобы читать 1024 байта за одно nfs чтение. на рисунке 29.9 показан вывод tcpdump. строки 1-10 соответствуют открытию файла клиентом. эта операция напоминает ту, что показана на рисунке 29.7. в строке 11 мы видим первое чтение (read) из файла 1024-х байт данных; отклик возвратился в строке 12. это продолжается до строки 129 (чтение read по 1024 байта и затем отклик ok). в строках 130 и 131 мы видим два запроса, которые отработаны по тайм-ауту и повторно переданы в строках 132 и 133. первый вопрос: мы видим два запроса на чтение, один начинается со смещения 65536, а другой начинается со смещения 73728, почему? ядро клиента определило, что приложение клиента осуществляет последовательное считывание, и постаралось получить блоки данных заранее. (большинство unix ядер осуществляют это чтение вперед (read-ahead).) ядро клиента также запустило несколько nfs демонов блочного ввода-вывода (i/o) (biod процессы), которые стараются сгенерировать несколько rpc запросов от имени клиента. один демон считывает 8192 байта, начиная с 65536 (в 1024-байтных цепочках), а другие осуществляют чтение вперед по 8192 байта, начиная с 73728. повторные передачи клиента появляются в строках 130-168. в строке 169 мы видим, что сервер перезагрузился, и послал arp запрос перед тем, как откликнуться на nfs запрос клиента из строки 168. отклик на строку 168 посылается в строке 171. запросы клиента на чтение (read) продолжаются.

рисунок 29.9 считывание файла клиентом, когда nfs сервер вышел из строя и перезагрузился.

приложение клиента никогда не узнает, что сервер выходил из строя и перезагружался, за исключением того, что между строками 129 и 171 была 5-минутная пауза, таким образом, выход из строя сервера прозрачен для клиента. чтобы оценить продолжительность тайм-аутов при повторных передачах в этом примере, представьте, что существуют два демона клиента, каждый со своими собственными тайм-аутами. интервалы для первого демона (читающего со смещения 65536) примерно следующие (округлено до двух знаков после запятой): 0,68; 0,87; 1,74; 3,48; 6,96; 13,92; 20,0; 20,0; 20,0 и так далее. интервалы для второго демона (читающего со смещения 73728) точно такие же. это означает, что эти nfs клиенты используют тайм-ауты, которые кратны 0,875 секунды с верхним пределом равным 20 секундам. после каждого тайм-аута интервал повторной передачи удваивается: 0,875; 1,75; 3,5; 7,0 и 14,0. сколько времени клиент будет осуществлять повторные передачи? клиент имеет две опции, которые могут повлиять на это. во-первых, если файловая система сервера смонтирована жестко (hard) , клиент будет повторно передавать вечно, однако если файловая система сервера смонтирована мягко (soft) , клиент прекратит свои попытки после фиксированного количества повторных передач. также, в случае жесткого монтирования клиент имеет опцию, позволяющую пользователю прервать неудачные повторные передачи или не прерывать. если при монтировании файловой системы сервера, хост клиента указывает что прервать можно, и если мы не хотим ждать 5 минут, пока сервер перезагрузится после выхода из строя, мы можем ввести символ прерывания, чтобы прекратить работу приложения клиента. rpc процедуры могут быть исполнены сервером несколько раз, но при этом все равно возвращают тот же самый результат. например, процедура чтения nfs. как мы видели на рисунке 29.9, клиент просто повторно выдает вызов read до тех пор, пока он получает отклик. в нашем примере причина повторной передачи была в том, что сервер вышел из строя. если сервер не вышел из строя, а сообщения, содержащие rpc отклики, были потеряны (так как udp ненадежный протокол), клиент просто повторно передает, и сервер снова осуществляет то же самое чтение (read). та же самая часть того же самого файла считывается снова и посылается клиенту. это работает, потому что каждый запрос на чтение read содержит начальное смещение. если бы nfs процедура попросила сервер считать следующие n байт файла, это бы не сработало. если бы сервер не был безразличным (это значение наоборот к безразличности), и отклик потерян, а клиент повторно выдает read для следующих n байт, результат будет отличаться. именно поэтому процедуры nfs read и write имеют начальное смещение. именно клиент поддерживает состояние (текущее смещение для каждого файла), а не сервер. к несчастью, не все операции с файловыми системами можно исполнить несколько раз. например, представьте себе следующие шаги: клиент nfs выдает запрос remove, чтобы удалить файл; nfs сервер удаляет файл и отвечает ok; отклик сервера потерян; nfs клиент отрабатывает тайм-аут и повторно передает запрос; nfs сервер не может найти файл и возвращает ошибку; приложение клиента получает ошибку, сообщающую о том, что файл не существует. эта ошибка возвращается приложению клиента, и эта ошибка несет неверную информацию - файл не существовал и был удален. ниже приведен список nfs процедур, которые можно исполнить несколько раз: getattr, statfs, lookup, read, write, readlink и readdir. процедуры, которые нельзя исполнить несколько раз: create, remove, rename, link, symlink, mkdir и rmdir. setattr обычно исполняется несколько раз, если только она не была использована для того, чтобы обрезать файл. так как в случае использования udp всегда могут появиться потерянные отклики, nfs сервера должны иметь способ обработать операции, которые нельзя исполнять несколько раз. большинство серверов имеют кэш последних откликов, в котором они хранят последние принятые отклики для подобных операций. каждый раз, когда сервер получает запрос, он, во-первых, просматривает свой кэш, и если найдено совпадение, возвращает предыдущий отклик, вместо того чтобы вызывать nfs процедуру снова. [juszczak 1989] описывает детали этих типов кэша. подобный подход к процедурам на серверах применяется ко всем приложениям, основанным на udp, а не только nfs. dns, например, предоставляет сервис, безболезненно используемый несколько раз. dns сервер может осуществить запрос разборщика любое количество раз, что не приведет к отрицательным результатам (может быть, кроме того, что будут заняты сетевые ресурсы). в течение 1994 года были выпущены спецификации для версии 3 протокола nfs [sun microsystems 1993]. реализации, как ожидается, станут доступными в течение 1994 года. здесь вкратце описаны основные различия между версиями 2 и 3. мы будем называть их v2 и v3.

rpc это способ построить приложение клиент-сервер таким образом, что клиент просто вызывает процедуры на сервере. все сетевые детали спрятаны в stubах клиента и сервера, которые генерируются для приложений пакетом rpc и в подпрограммах библиотеки rpc. мы показали формат rpc сообщений вызова и отклика и упомянули, что xdr используется, чтобы кодировать значения, что позволяет rpc клиентам и серверам работать на машинах с различной архитектурой. одно из наиболее широко используемых приложений rpc это sun nfs, протокол доступа к разнородным файлам, который широко используется на хостах практически всех размеров. мы рассмотрели nfs и то, как он использует udp или tcp. в протоколе nfs версии 2 (nfs version 2) определено 15 процедур. доступ клиента к nfs серверу начинается с протокола монтирования, после чего клиенту возвращается описатель файла. затем клиент может получить доступ к файлам в файловой системе сервера с использованием этого описателя файла. имена файлов просматриваются на сервере по одному элементу имени за раз, при этом для каждого элемента возвращается новый описатель файла. конечный результат это описатель того файла, к которому было осуществлено обращение, и который используется при последовательных чтениях и записях. nfs старается сделать все свои процедуры независимыми от количества исполнений таким образом, чтобы клиент мог просто повторно выдать запрос, если отклик был потерян. мы видели примеры этого: в случае, когда клиент читал файл, пока сервер вышел из строя и перезагружался. упражнения

|